En este artículo echaremos un poco de luz sobre este tipo de malware que dio y está dando muchos dolores de cabeza alrededor del mundo.

Todavía recuerdo hace unos años cuando un amigo me comentó que se había bloqueado su notebook y no podía acceder a ella. En la pantalla podía observar un “cartelito” algo extraño que le indicaba que debería pagar la suma de U$S 300 en BitCoins para poder desbloquearla. Luego, como si de una moda se tratase, comenzaron a llamarnos distintos clientes, algunos con casos como los de nuestro amigo y otros diciéndonos que ya no podían acceder a sus documentos. Al querer abrirlos les aparecía un “cartelito” que indicaba que para acceder a ellos deberían pagar una suma que iba desde U$S 100 hasta U$S 600. Ese fue nuestro primer acercamiento a lo que hoy se conoce como Ransomware.

Qué es y cómo funciona

Tal como lo indica su nombre (Ransom = Rescate), el Ransomware fue diseñado para secuestrar el acceso a los archivos de las computadoras y así poder pedir un rescate. La variante que cifra los archivos también es conocida como CryptoLocker. Generalmente es distribuido a través del envío de mails, páginas web previamente atacadas o a través de troyanos preinstalados en los equipos de las víctimas, afectando principalmente a los sistemas operativos Windows.

Un caso de Ransomware se presenta como un archivo comprimido (generalmente con la extensión ZIP) y al abrirlo la víctima se encuentra con archivos de formatos “supuestamente” PDF. Decimos supuestamente porque en realidad son archivos EXE (ejecutables) a los que se les agrega la extensión PDF aprovechando la funcionalidad preactivada de Windows que oculta las extensiones. Una vez que la víctima ejecuta este falso PDF, comienza todo. Como primera medida el malware se instala (generalmente en la carpeta Mis Documentos) otorgándose un nombre aleatorio, para luego crear una entrada en el registro de Windows y así poder activarse en caso que el equipo se apague. Una vez concretado lo anterior, intenta conectarse a los servidores donde se aloja su centro de control. En la mayoría de los casos son equipos previamente atacados, a los cuales los atacantes mantienen el acceso sin que sus dueños estén enterados. De esta manera mantienen el anonimato en caso de ser rastreados.

Una vez conectados se generan el par de claves “Pública” y “Privada”, utilizando para ello el algoritmo RSA de 2048 bits. La clave pública se usa para cifrar los distintos archivos de la víctima (generalmente los archivos a cifrar son extensiones DOC, PDF, XLS, imágenes, archivos CAD y cualquier otro que se presuponga de importancia para el usuario), mientras que la clave privada quedara en el equipo del cual el atacante posee el control y la misma es la única que podrá descifrar los archivos.

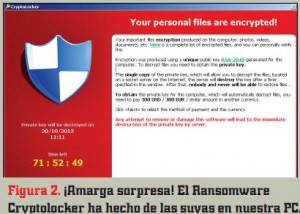

Acto seguido se muestra un mensaje en pantalla (Figura 2) donde se indica que se han cifrado los archivos y que para poder descifrarlos se tendrá que pagar un rescate. Generalmente se da la opción de pago a través de medios que ayuden a mantener el anonimato, como BitCoins o MoneyPak (tarjetas prepagas) (Figura 3 y Figura 4). A este mal momento se suma una cuenta regresiva (generalmente de 72 horas) indicando que al término de un tiempo la clave privada se destruirá y no se podrán recuperar los datos.

Pago de rescate

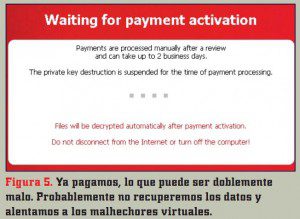

En caso que la víctima acceda a pagar el rescate, se le mostrará un mensaje donde se indica que la transacción está siendo llevada a cabo de manera manual, por lo que es posible que tarde hasta 2 días hábiles en ser concretada (Figura 4). Sin embargo, el tiempo para la destrucción de la clave privada se detendrá el tiempo que tarde el proceso de pago. Una vez realizada la transacción, comenzará el descifrado de los archivos y al final del mismo podrá observarse un aviso donde se indica que en caso que algún archivo no haya podido ser descifrado, el mismo deberá pegarse en el escritorio para reintentar descifrarlo. Si todo resultase bien se podrá hacer sobre el botón (Cancelar) e inmediatamente se desinstalará el malware. En teoría ya podremos acceder a los datos que habían sido “secuestrados”.

Como agravante, se debe sumar el dilema si pagar o no. Y en caso que así decida hacerlo, deberá confiar en la “buena voluntad” del delincuente. Han existido muchos casos en los que se pagó el rescate y se pudo recuperar el acceso a los archivos sin mayores problemas; pero también existieron otros tantos donde no se obtuvo una respuesta por más que se haya pagado. Desde distintos sitios oficiales pertenecientes a agencias de seguridad no se recomienda el pago del rescate, ya que de esta manera se estaría fomentando el crecimiento de este tipo de delitos.

Ransomware ayer y hoy

Desde sus inicios el Ransomware tuvo como único objetivo obtener el mayor número de víctimas posibles sin realizar segmentación alguna. Para ello se enviaban campañas de phishing masivas a distintas cuentas de mails con dominios públicos (Hotmail, Gmail, Yahoo!, etc.). Las direcciones se obtenían a través de fuentes públicas (foros, listas de mails, etc.), como también recurriendo a la compra ilegal de bases de datos.

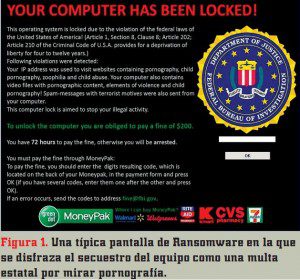

Una de las primeras acciones que realizaban este tipo de ataques era el bloquear los equipos de sus víctimas dejándolas sin acceso. Tiempo después pudo observarse una variante que actuaba cifrando archivos vitales para el usuario, haciéndoles llegar a las víctimas mensajes con supuesta procedencia del FBI u otras agencias federales (dependiendo del país). Generalmente se acusaba a las personas de infringir distintas leyes al visitar sitios de pornografía y tener almacenadas imágenes y videos de igual clasificación.

Hoy en día se está observando un aumento notable y una clara segmentación, donde el objetivo ya deja de ser el “usuario común” para pasar a ser empresas y gobiernos. Así, las campañas de phishing son dirigidas a dominios gubernamentales y corporativos (@policia.com, @gobierno.com, @empresa.com, etc.).

Algo muy alarmante también son los crecientes ataques a la plataforma móvil Android. Allí los ciberdelincuentes aprovechan el “descuido” de la gran mayoría de los usuarios para poder obtener el control de los dispositivos y de esa manera replicar las técnicas que utilizaban sobre las PCs de escritorio y notebooks.

Cómo prevenirlo

A continuación veremos una serie de pasos y consejos a seguir para evitar ser víctima del Ransomware:

-Mantener todo el software del equipo actualizado.

-Asegurarse que las actualizaciones automáticas estén activas para poder de esta manera recibir los últimos parches de seguridad de Microsoft.

-Mantener activado el firewall.

-Usar un bloqueador de ventanas emergentes.

-Los archivos maliciosos ocultan su verdadera naturaleza utilizando distintas técnicas. Para tener visibilidad en todo momento del tipo de extensión real del archivo se recomienda deshabilitar la opción de (Ocultar las extensiones de archivo para tipos de archivo conocidos), en las (Opciones de Carpeta) del Explorador de archivos de Windows.

-Tener contraseñas seguras y no utilizar la misma para todo.

-Tener siempre copias de seguridad actualizadas, tanto de los datos locales como de unidades de almacenamiento en dispositivos externos.

-No abramos mensajes de correo electrónico no deseado ni hagamos clic en enlaces de sitios web sospechosos, por más que hayan sido enviados por un contacto nuestro. Evaluemos el contexto antes de tomar cualquier acción.

-Sólo descarguemos software de confianza. El malware también puede venir en los juegos, programas de intercambio de archivos y barras de herramientas personalizadas.

-Podemos usar Microsoft Security Essentials (herramienta gratuita) o cualquier otro programa antivirus/antimalware de buena reputación.

-Utilice las mismas precauciones en su teléfono móvil como lo haría en su Notebook o WorkStation.

-Anti Ransom: hace un tiempo Yago Jesús (www.securitybydefault.com) publicó una herramienta llamada Anti Ransom (al momento de escribir esta nota se encontraba en la versión 2.0). Este software ayuda a evitar el malware en forma proactiva.

¿Y si ya lo tengo?

Es posible que ya hayamos sido afectados por el Ransomware o pensemos que lo estemos. Pues bien, hay una serie de acciones para verificar si realmente nuestro equipo se encuentra comprometido. También podemos aminorar los daños en caso que esto se confirme.

Si dudamos si nuestro equipo ha sido afectado, podemos realizar un escaneo con nuestros programas normales de antivirus y anti-spyware (también tengamos en cuenta a Safety Scanner de Microsoft (www.redusers.com/u/4s3). Si los programas de protección se encuentran actualizados es muy probable que detecten el Ransomware. En caso de haber confirmado que nuestro equipo fue afectado:

-Apagar inmediatamente el equipo tras detectar la infección y aislarlo de la red.

-Desconectar todos los dispositivos de almacenamiento USB o unidades compartidas de red. Desactivar cualquier servicio de copia de seguridad en la nube que esté utilizando (Dropbox, Office 365, etc.).

-Entrar en modo seguro al sistema y proceder a recuperar las Volume Shadow Copies.

-Proceder a la restauración de las copias de seguridad.

-Intentar recuperar los archivos con herramientas forenses.

La policía pagó el rescate

Pocos días antes de escribir esta nota se dio a conocer un caso en el que la víctima del Ransomware fue la policía de Tewksbury en Massachusetts, EE.UU. El 7 de Diciembre pasado los equipos de la red del departamento de policía fueron víctima de un ataque de CryptoLocker (como es conocido el tipo de Ransomware que cifra los archivos). En cuanto se tomó conocimiento de este incidente, el departamento comenzó a trabajar en el caso con la colaboración de la Policía Estatal, el FBI y la agencia de seguridad (NSA). Pero el esfuerzo fue en vano ya que no pudieron obtener el acceso a los datos, quedándoles solo la opción de pagar U$S 500 en BitCoins para poder recuperar el acceso a sus archivos.

Luego de lo sucedido, el Jefe del departamento de Policía dijo lo siguiente: “Desde luego que no negociamos con ciberterroristas, pero esto pasó a ser la tormenta perfecta en la que sentimos que teníamos que ejercer nuestra opción del último recurso. Así fue que tuvimos que pagar el rescate corriendo el riesgo de no recibir la clave de cifrado. Como resultado de este incidente hemos hecho una serie de cambios en nuestra política de seguridad y almacenamiento y hemos hecho todo lo posible para compartir nuestra experiencia con otros departamentos de policía”.

El cibercrimen se toma una vida

Joseph Edwards, un adolescente de 13 años de la ciudad de Windsor en Berkshire, Inglaterra, tomó la decisión de quitarse la vida luego de ser víctima de un Ransomware. El joven recibió un mensaje donde se lo acusaba de haber visitado y descargado contenido de páginas pornográficas (Figura 1), por lo que debía pagar 100 Libras (el equivalente a U$S 230) o en caso contrarío la policía iniciaría una investigación en su contra. Jacqueline Edwards (madre de Joseph) lo encontró colgado en su casa y luego supo que horas antes le había llegado el mensaje a su hijo. Joseph sufría de autismo y según su madre parecía estar progresando en sus relaciones sociales. Al parecer, la enfermedad que sufría no lo dejó de distinguir si el mensaje era verídico o se trataba de un engaño, lo que desencadenó este final trágico.

Conclusiones

Como ya pudimos observar, los ataques de Ransomware son muy difícil de mitigar y representan una prueba contundente de que una de las tareas más importantes dentro de la seguridad informática es la de concientizar a los usuarios en el uso de las diferentes tecnologías, evitando de esta manera llegar a comprometer los distintos datos y sistemas.

En el caso concreto de las empresas y el gobierno, es necesario implementar un buen plan de concientización, unas políticas claras tanto en el resguardo de los archivos como en la administración y mantenimiento de los diferentes programas y sistemas operativos.

Los usuarios hogareños podrán seguir las recomendaciones que hemos enumerado. Pero más importante aún es estar atentos (no paranoicos) y evaluar el contexto antes de abrir un mail, evitar la visita a páginas sospechosas, etc.

Fuente: Revista Users – www.redusers.com