En esta segunda entrega vamos a profundizar sobre distintos tipos de ataques y conoceremos ejemplos prácticos sobre cada uno de ellos.

Haga clic aquí para leer la primera parte.

Tal como comentamos en la entrega anterior, tanto para las fases de “Desarrollo de la relación” como para la de “Explotación de la relación” pueden usarse diferentes tipos de técnicas y ataques. Para poder explicarlos mejor vamos a dividirlos en dos, locales y remotos.

Ataques locales

Son los que el atacante realiza en persona, sin necesidad de una conexión de telecomunicaciones. Entre ellos tenemos los siguientes:

–Pretexting / Impersonate: estas técnicas van de la mano y pueden usarse tanto en los ataques locales como en los remotos. Un claro ejemplo puede darse cuando el atacante se hace pasar por un empleado de soporte técnico de la empresa en la cual trabaja la víctima (impersonate). De esta manera trata de generar empatía para ganar credibilidad, pero acto seguido presenta algún tipo de excusa o pretexto (pretexting), como alertar a la víctima de un comportamiento inadecuado en su equipo, el cual requiere de su intervención. Así podrá dar instrucciones específicas que terminarán en la instalación de algún tipo de malware, concretando así su objetivo (tomar el control del equipo, obtener datos sensibles, etc.).

–Tailgaiting: este tipo de ataque se aprovecha de la solidaridad y buena voluntad. Generalmente suele ejecutarse cuando un empleado (la víctima) está ingresando a su empresa, la cual posee algún tipo de restricción en su acceso físico. Por ejemplo: tarjetas RFID, molinetes, etc. El atacante irá corriendo con una gran “sonrisa” detrás de la víctima (justo antes de que esta termine de ingresar) haciendo un gesto de haber olvidado su tarjeta de ingreso. En caso de existir un molinete, ingresará junto a la víctima, disculpándose por su “torpeza”.

–Falla en controles físicos de seguridad: este es quizás uno de los ataques más usados, ya que existen muchas empresas con fallas en sus controles físicos. Para graficarlo mejor supongamos que en la recepción se encuentra un guardia de seguridad o recepcionista. Esta persona solicita nombre, apellido, número de documento y el área a la cual se quiere dirigir “la visita”, pero este guardia o recepcionista no solicita el documento físico ni tampoco llama al empleado que está siendo “visitado”. Este tipo de ataque es muy efectivo para realizar Baiting (explicado más abajo), ya que si el control falla desde el inicio es muy probable que se pueda llegar hasta las oficinas de interés para el atacante.

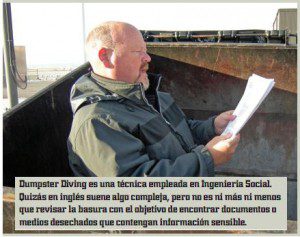

–Dumpster Diving: aunque no lo crean, una de las técnicas muy utilizadas es revisar la basura, ya que muchas -pero muchas- veces se arrojan papeles con información sensible sin haberlos destruido previamente. Hablamos de usuarios y contraseñas que fueron anotadas en algún Postit, números de cuentas, mails impresos, etc. También se suelen encontrar distintos medios de almacenamiento sin su debida destrucción, como CDs, discos duros, etc.

–Dumpster Diving: aunque no lo crean, una de las técnicas muy utilizadas es revisar la basura, ya que muchas -pero muchas- veces se arrojan papeles con información sensible sin haberlos destruido previamente. Hablamos de usuarios y contraseñas que fueron anotadas en algún Postit, números de cuentas, mails impresos, etc. También se suelen encontrar distintos medios de almacenamiento sin su debida destrucción, como CDs, discos duros, etc.

Muchas veces se tiran a la basura papeles con información sensible, que así queda expuesta.

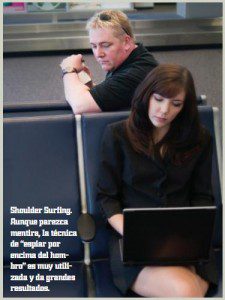

–Shoulder Surfing: esta es una técnica muy utilizada por los Ingenieros Sociales (y por los curiosos también). No es ni más ni menos que espiar por encima del hombro de las personas. En algunos casos se hace para poder observar lo que está tecleando la víctima y así poder dilucidar su password, PIN o patrones de desbloqueos en teléfonos.

–Shoulder Surfing: esta es una técnica muy utilizada por los Ingenieros Sociales (y por los curiosos también). No es ni más ni menos que espiar por encima del hombro de las personas. En algunos casos se hace para poder observar lo que está tecleando la víctima y así poder dilucidar su password, PIN o patrones de desbloqueos en teléfonos.

–Distracción: conocida también como Misdirection (desorientar) esta técnica es la piedra fundamental de la Magia y el Ilusionismo. Es utilizada para llevar la atención de la víctima a algo irrelevante mientras el atacante puede obtener todo lo contrario (información valiosa). Gracias a esto el atacante puede, por ejemplo, sacar una foto de la pantalla o papeles con datos importantes, robar un Token, pendrive o algún otro dispositivo de almacenamiento.

Las técnicas de magia e ilusionismo son útiles para los ataques locales de distracción.

–Baiting: es una técnica muy efectiva. Generalmente se utilizan pendrives con software malicioso, los que dejan en el escritorio de la víctima o en el camino que la misma realice (por ejemplo, en el estacionamiento, ascensor, etc.). Para asegurarse del éxito en la explotación se estudia a la víctima previamente, detectando así la vulnerabilidad a ser explotada.

Ataques remotos

Se concretan por medio de redes de telecomunicaciones, incluida Internet. Los principales son los siguientes:

–Phishing: esta técnica busca “pescar” víctimas. Para ello se utiliza el envío de correos electrónicos conteniendo adjuntos con malware o links a páginas falsas (home banking, tarjeta de crédito, etc.) con el objetivo de tomar control del equipo de la víctima o buscando establecer una relación con las mismas (jugando con sus sentimientos). Un ejemplo muy usado es cuando el atacante se presenta como una anciana que posee una enfermedad mortal y tiene un dinero (generalmente son sumas millonarias) que quiere donar para beneficencia. Al estar sola y no tener familiares, eligió a la víctima por su “buen perfil” en Internet, proponiéndole transferir el dinero a su cuenta, dejándole un porcentaje siempre y cuando se cumpla la condición que el resto del dinero sea donado con fines solidarios. El objetivo final de este tipo de Phishing es hacerse de documentos o pasaportes para seguir cometiendo fraudes (piden a la víctima que envíe distintos datos personales y una fotocopia del documento para “verificar” su identidad). Además, hay una suma pequeña de dinero (para no levantar sospechas) que la víctima tendrá que transferir al atacante en concepto de gastos de escribano, sellados, etc. Esta técnica se convierte aún más peligrosa y efectiva cuando es apuntada a un objetivo específico, como un empleado que tiene acceso a diferentes sistemas dentro de su empresa. En este caso se la conoce como Spear Phishing, ya que más que pescar sería cazar con un arpón.

–Redes Sociales: tiene dos grandes objetivos, obtener información de la víctima por un lado y generar una relación con la misma por otro. Existen muchas personas “fanáticas” de las redes sociales, las cuales dan a conocer su vida minuto a minuto, en este caso este tipo de persona es “Oro en Polvo” para los atacantes ya que si la misma es el objetivo se podrá obtener muchísima información que será de gran utilidad. Muchas veces se piensa que esto es solo a nivel personal y no está relacionado con el trabajo. Y quizás una misma persona (víctima) cumple al pie de la letra las políticas de seguridad de su empresa, pero a nivel personal usa las redes sociales sin concientizarse de la brecha de seguridad que está generando si un atacante lo elige como objetivo.

-Telefónicos: Kevin Mitnick fue uno de los famosos Phreakers (Hackers Telefónicos), ya que con el solo uso de un teléfono logró hacer cosas increíbles. Este tipo de ataque es muy efectivo y utilizado en conjunto con las técnicas de “Pretexting” e “Impersonate” que vimos al principio, siendo mucho más cómodo y seguro para el Ingeniero Social usar un teléfono a contraparte de estar en forma presencial delante de su víctima.

Artista del engaño: Kevin Mitnick

Kevin Mitnick, nacido en Los Ángeles (EE.UU.) en 1963, fue quien impulsó e hizo conocido el concepto de Ingeniería Social dentro del mundo IT. Ya a los 16 años de edad rompió la seguridad en el sistema administrativo de su colegio solo para curiosear y divertirse.

Kevin Mitnick, nacido en Los Ángeles (EE.UU.) en 1963, fue quien impulsó e hizo conocido el concepto de Ingeniería Social dentro del mundo IT. Ya a los 16 años de edad rompió la seguridad en el sistema administrativo de su colegio solo para curiosear y divertirse.

Su primer infracción a la Ley fue en 1981, al entrar físicamente en las oficinas de la empresa COSMOS (Computer System for Mainframe Operations) perteneciente a Pacific Bell. Allí, junto a dos amigos, robaron información muy valiosa de la empresa valuada en 200.000 dólares. Inmediatamente fueron delatados por la novia de uno de los amigos y tiempo después sentenciados a 3 meses de prisión y 1 año de libertad condicional. Al tener un espíritu “inquieto”, Kevin siguió haciendo de las suyas: al oficial asignado como su custodia alguien le dio de baja la línea telefónica y la compañía no tenía registro alguno de lo sucedido.

A medida que pasaba el tiempo los objetivos de Mitnick iban creciendo. Una de las acciones que lo lanzó a la fama fue el tener acceso secreto durante varios meses al correo electrónico de los miembros del departamento de seguridad de MCI Communications y Digital Equipment Corporation. Esto lo realizó para conocer cómo estaban protegidos sus equipos y sus sistemas telefónicos. Luego de una ardua recolección de información, Mitnick pudo hacerse de códigos para entrar junto a un amigo a la red del laboratorio de investigaciones de Digital Corporation. Su objetivo final era poder hacerse de un nuevo prototipo de un sistema operativo. Personal del laboratorio advirtió sobre el ataque al FBI e inmediatamente comenzó un rastreo.

Mitnick fue arrestado en 1988 por invadir y causar daños por 4 millones de dólares a la empresa, siendo culpable por los cargos de fraude y posesión ilegal de códigos de acceso de larga distancia. Fue tal la fama que ganó Mitnick que adicionalmente a la sentencia, el fiscal solicitó una orden a la corte para que le prohibiera acceder a cualquier teléfono.

De alguna manera, Mitnick consiguió que su abogado también usara Ingeniería Social. La táctica que presentó para reducir su condena fue alegar que sufría de adicción a las computadoras. Así, la condena se redujo notablemente a solo un año de prisión y luego 6 meses de tratamiento para poder tratar su “adicción” (período durante el que tenía prohibido acercarse a una computadora).

Hoy en día Kevin Mitnick es uno de los hackers más reconocidos en el mundo entero, escribió varios libros, pasa gran parte de su tiempo dando conferencias por distintos países y cuenta con su propia empresa de seguridad llamada: Mitnick Security (www.mitnicksecurity.com), la cual pone énfasis en la concientización como base para protegerse de ataques informáticos. Según él mismo cuenta, el éxito en este tipo de ataques se debe a cuatro principios básicos y comunes a todas las empresas:

-Todos queremos ayudar.

-El primer movimiento es siempre de confianza hacia el otro.

-No nos gusta decir “No”.

-A todos nos gusta que nos alaben.

Conclusiones

A través de este artículo pudimos conocer la historia de un personaje que logró hacer cosas realmente increíbles y hasta cinematográficas (Kevin Mitnick, por supuesto), luego detallamos algunas técnicas y ataques muy utilizados como así también efectivos.

A través de este artículo pudimos conocer la historia de un personaje que logró hacer cosas realmente increíbles y hasta cinematográficas (Kevin Mitnick, por supuesto), luego detallamos algunas técnicas y ataques muy utilizados como así también efectivos.

Haga clic aquí para leer la tercera parte.

Fuente: Revista Users – www.redusers.com